Wie IT-Sicherheit gesetzeskonform umgesetzt wird

Ein robustes Verständnis der gesetzlichen Anforderungen bildet das Fundament für die Umsetzung einer soliden IT-Sicherheit. Bei Newroom Media zeigen wir Ihnen, was es bedeutet, die IT Ihres Unternehmens gesetzeskonform zu schützen.

Erfahren Sie, wie Sie ein effektives Informationssicherheits-Managementsystem etablieren und damit nicht nur den Richtlinien entsprechen, sondern auch Ihr Unternehmen stärken. Wir beleuchten zudem die Herausforderungen der Compliance und geben Ihnen handfeste Strategien an die Hand, um diesen erfolgreich zu begegnen.

Gesetzesanforderungen an IT-Sicherheit meistern

Die gesetzliche Landschaft der IT-Sicherheit ist komplex und für Unternehmen aller Größen von großer Bedeutung. Eine zentrale Rolle spielt hierbei das IT-Sicherheitsgesetz, das vor allem für Betreiber kritischer Infrastrukturen relevant ist und Maßnahmen zur Erhöhung der IT-Sicherheit fordert. Zudem ist die Datenschutz-Grundverordnung (DSGVO) entscheidend, diese regelt den Umgang mit personenbezogenen Daten und stellt Anforderungen an die technischen und organisatorischen Maßnahmen zum Schutz dieser Daten.

Unternehmen in regulierten Branchen, wie etwa Finanzdienstleister oder Gesundheitseinrichtungen, stehen zusätzlich unter der Aufsicht spezifischer Vorschriften. Dies erfordert oft ein noch höheres Maß an Sicherheitsvorkehrungen und kann bei Nichteinhaltung teure Sanktionen nach sich ziehen.

Um diese Anforderungen nicht nur zu erfüllen, sondern als Chance für die Weiterentwicklung des eigenen Unternehmens zu nutzen, sollten folgende Schritte berücksichtigt werden:

- Bestandsaufnahme: Klären Sie, welche Vorschriften speziell für Ihre Branche und Ihr Unternehmen gelten.

- Risikoanalyse: Identifizieren Sie, welche Risiken speziell für Ihre IT-Infrastruktur relevant sind.

- Maßnahmenplanung: Entwickeln Sie einen Plan, welche technischen und organisatorischen Maßnahmen umgesetzt werden müssen.

- Umsetzung und Dokumentation: Setzen Sie die geplanten Maßnahmen um und dokumentieren Sie diese Prozesse sorgfältig für eventuelle Prüfungen.

- Regelmäßige Überprüfung: IT-Sicherheit ist kein einmaliges Projekt, sondern ein fortlaufender Prozess. Überprüfen und aktualisieren Sie Ihre Sicherheitsmaßnahmen regelmäßig.

Es kann zudem vorteilhaft sein, für die Umsetzung der technischen Maßnahmen auf fundierte Leitfäden zurückzugreifen. Ein umfassender Einblick in den Aufbau von Informationssicherheits-Managementsystemen findet sich in unserem Leitfaden Informationssicherheit stärken.

Ebenfalls wichtig ist der Aspekt der Mitarbeiterbildung. Nicht selten stellen gut gemeinte, aber uninformierte Handlungen von Mitarbeitern ein Sicherheitsrisiko dar. Nutzen Sie unsere Tipps zum Aufbau digitaler Kompetenz in Ihrem Unternehmen, um dieses Risiko zu mindern.

Die Einhaltung der Gesetzesanforderungen zur IT-Sicherheit mag zunächst als Belastung erscheinen. Aber ein proaktiver Ansatz kann nicht nur Strafen vorbeugen, sondern auch das Vertrauen der Kunden steigern sowie Wettbewerbsvorteile schaffen. Letztendlich ist es eine Investition in die Zukunftsfähigkeit und Resilienz Ihres Unternehmens.

Effektives ISMS etablieren

Der Schutz Ihres Unternehmens vor Cyberbedrohungen ist entscheidend. Ein Informationssicherheits-Managementsystem (ISMS) ist das Schlüsselwerkzeug, das Ihnen hilft, IT-Sicherheit systematisch zu steuern und kontinuierlich zu verbessern. Ein gut strukturiertes ISMS fügt sich nahtlos in die bestehenden Geschäftsprozesse ein und verhilft zu einer effektiven Risikominderung.

Das Fundament eines ISMS

Ein ISMS besteht aus mehreren Grundelementen, die zusammenarbeiten, um eine robuste Sicherheitsstruktur zu schaffen. Zuerst definieren Sie die Richtlinien für Informationssicherheit, die den Rahmen für alle weiteren Aktivitäten bilden. Anschließend evaluieren Sie vorhandene Risiken und legen fest, wie diese gehandhabt werden sollten. Ziel ist es, die drei Grundpfeiler der Informationssicherheit – Vertraulichkeit, Integrität und Verfügbarkeit – zu wahren.

Damit ein ISMS wirkungsvoll ist, bedarf es einer klaren Rollen- und Verantwortungszuweisung innerhalb des Unternehmens. Alle Mitarbeiter müssen sich der Bedeutung der Informationssicherheit bewusst sein und einen aktiven Beitrag leisten können. Dafür sind regelmäßige Schulungen und ein durchdachtes Berechtigungsmanagement essenziell.

Bedeutung von Zertifizierungen

Zertifizierungen wie die ISO 27001 spielen eine wichtige Rolle beim Aufbau eines ISMS. Sie bieten nicht nur einen anerkannten Standard, an dem sich Unternehmen orientieren können, sondern geben auch Kunden und Partnern das Vertrauen in die Sicherheitsbemühungen des Unternehmens. Durch das Einhalten solcher Standards zeigen Sie, dass Sie die IT-Sicherheit ernst nehmen und bereit sind, in die notwendigen Ressourcen zu investieren.

Von der Theorie in die Praxis

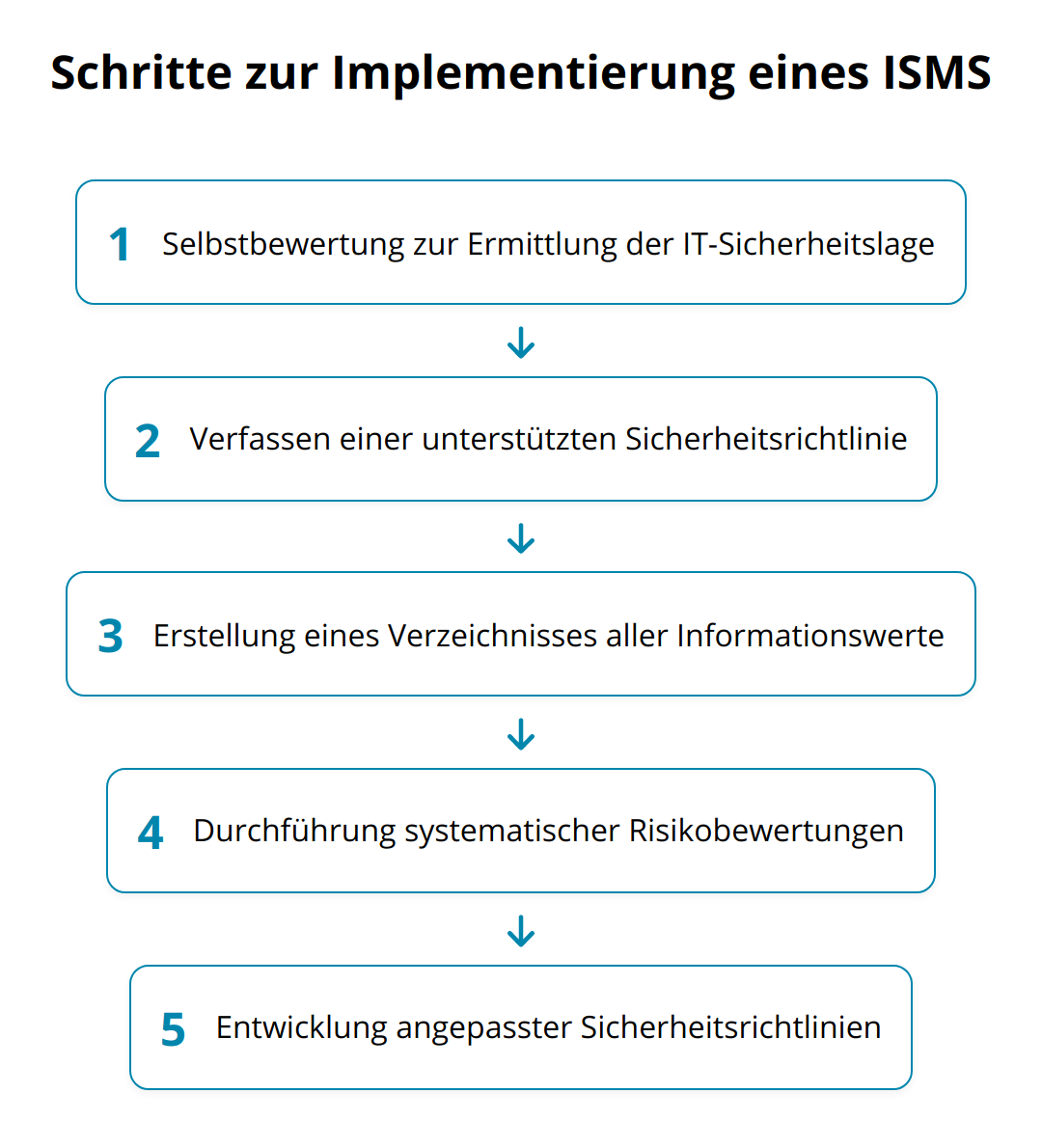

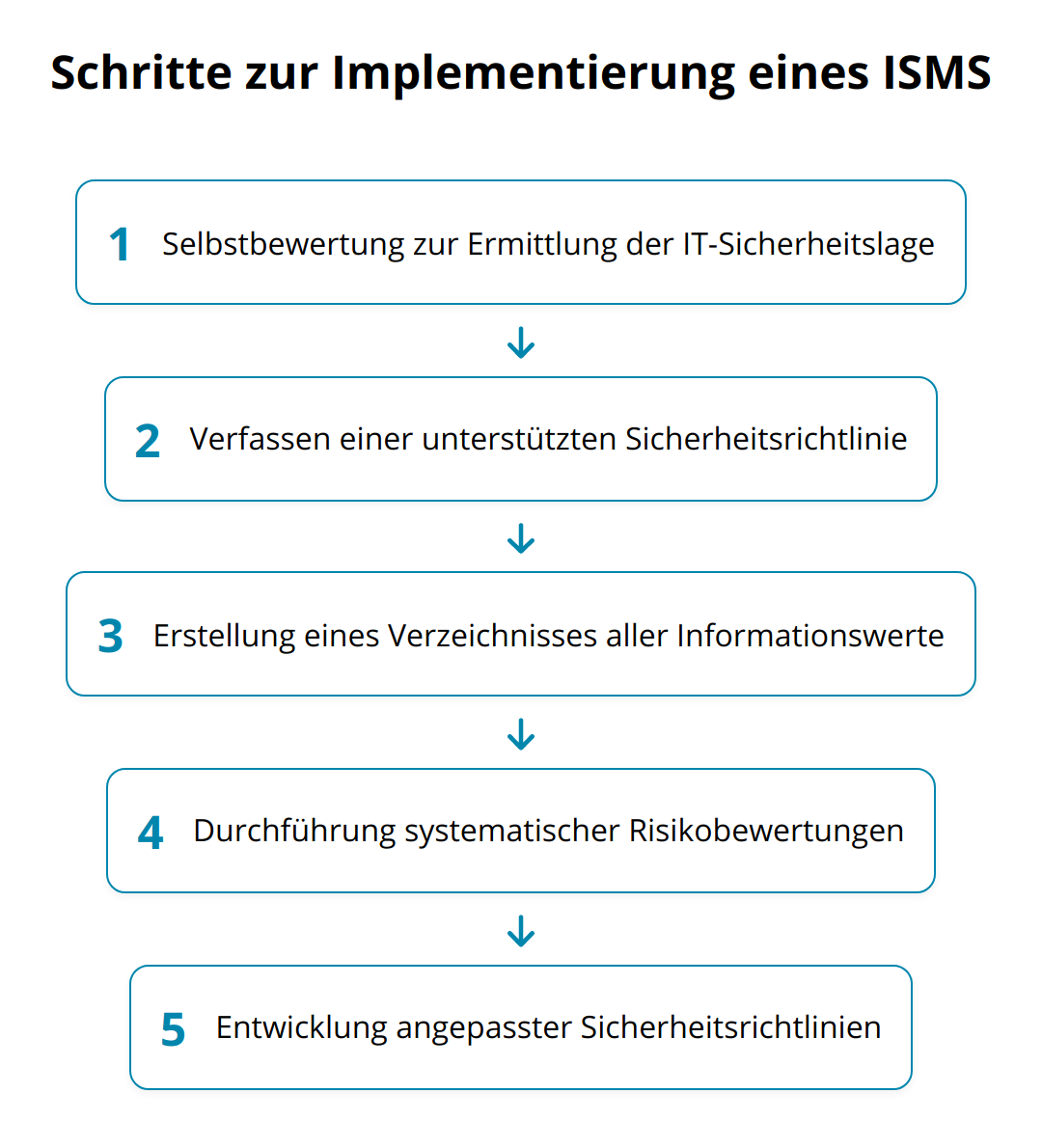

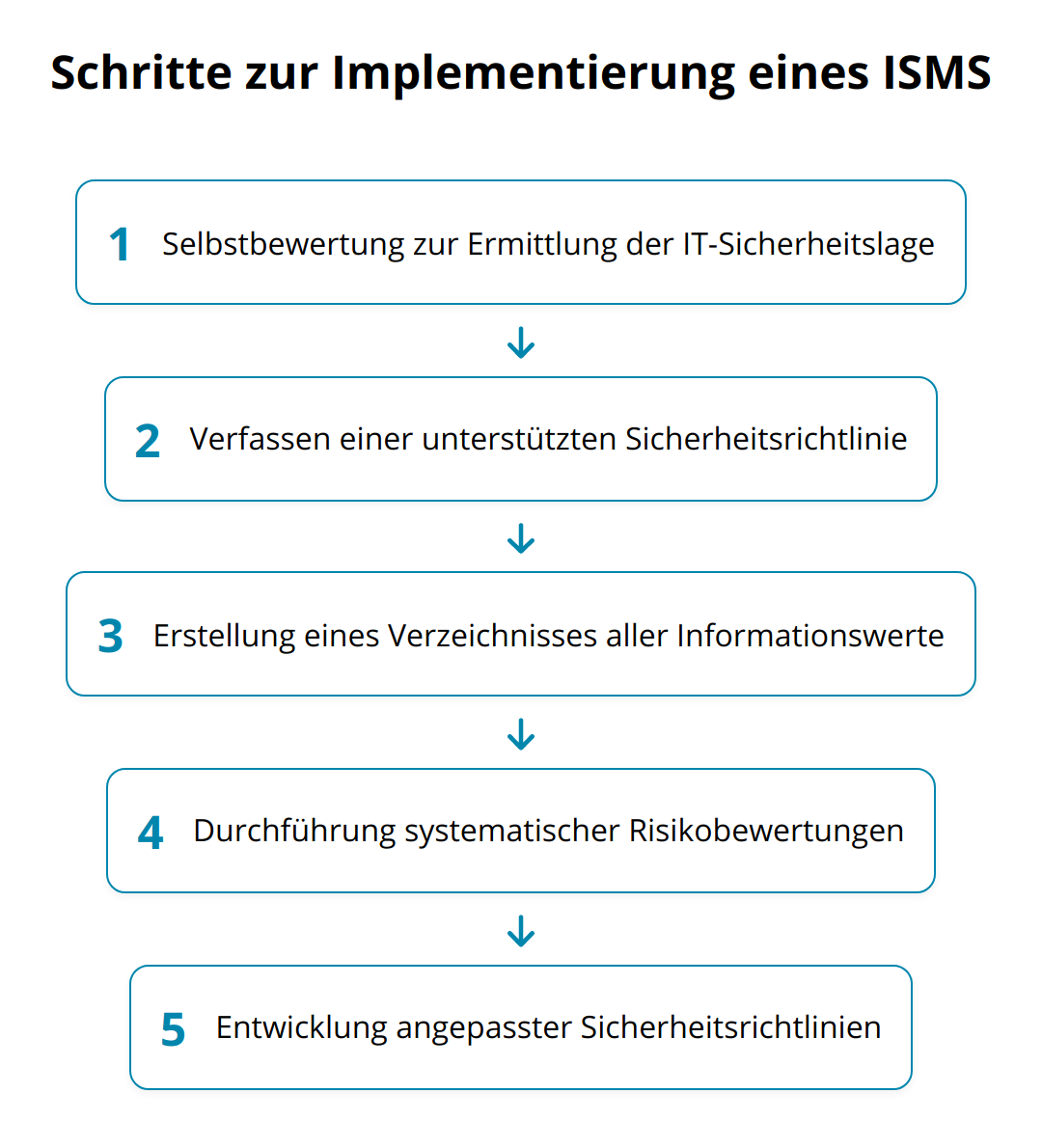

Um ein ISMS praktisch umzusetzen, sollten folgende Schritte beachtet werden:

Erste Schritte: Nehmen Sie eine Selbstbewertung vor und identifizieren Sie, wo Ihr Unternehmen in Sachen IT-Sicherheit steht.

Politik für Informationssicherheit: Verfassen Sie eine verbindliche Sicherheitsrichtlinie, die von der Geschäftsführung unterstützt wird.

Asset-Management: Erstellen Sie ein Verzeichnis aller Informationswerte – von Daten bis hin zu Hardware – und bewerten Sie deren Wichtigkeit für Ihr Geschäft.

Risikomanagement: Führen Sie systematische Risikobewertungen durch, um potenzielle Schwachstellen zu erkennen.

Sicherheitsmaßnahmen: Entwickeln Sie Sicherheitsrichtlinien, die zu Ihrer Unternehmensgröße und -struktur passen.

Notfallvorsorge: Richten Sie einen Reaktionsplan ein, um im Falle eines Sicherheitsvorfalls schnell agieren zu können.

Kontinuierliche Verbesserung: Bewerten Sie die Wirksamkeit Ihres ISMS regelmäßig und nehmen Sie gegebenenfalls Anpassungen vor.

Ein solides ISMS ist kein Set-and-forget-System; es lebt von der ständigen Überwachung und Aktualisierung. Wenn Sie eine gründliche Implementierung anstreben, könnten Sie vom IT-Consulting profitieren, um sicherzustellen, dass keine Lücken übersehen werden.

Ein wirksames ISMS zu etablieren erfordert Zeit und Einsatz, doch die Vorteile – verbesserte Unternehmenssicherheit, Compliance und ein hohes Vertrauenslevel bei Kunden und Geschäftspartnern – sind unbezahlbar. Wir empfehlen, den Prozess als eine Chance zu begreifen, die Widerstandsfähigkeit Ihres Unternehmens langfristig zu stärken und so zu einem sicheren Hafen in der digitalen Landschaft zu werden.

Compliance in der IT-Sicherheit umsetzen

Die Anforderungen an die Compliance im Bereich IT-Sicherheit entwickeln sich ständig weiter, besonders für Betreiber Kritischer Infrastrukturen (KRITIS) und in der Finanzbranche. Die Etablierung und Aufrechterhaltung dieser Compliance stellt Unternehmen vor spezifische Herausforderungen und erfordert durchdachte Strategien.

Konkrete Schritte für KRITIS-Betreiber und Finanzunternehmen

Für KRITIS-Betreiber und Finanzinstitute sind die Anforderungen besonders hoch. Hier ist es essentiell, die Vorgaben der aktuellen Gesetzgebung präzise umzusetzen, da sonst mit empfindlichen Strafen zu rechnen ist. Gründliche Risikoanalysen und die Ausarbeitung notwendiger Schutzmaßnahmen sind Pflicht. Dies erfordert nicht nur technisches Know-how, sondern auch rechtliche Expertise. Intensive Schulungen der Mitarbeiter in Sachen Sicherheitsbewusstsein und regelmäßige Audits zur Überprüfung der Maßnahmen sollten zur Routine werden.

NIS-Richtlinie und TTDSG berücksichtigen

Die Anpassung an die NIS-Richtlinie und das TTDSG stellt eine weitere Herausforderung dar. Diese Regelwerke verlangen von Unternehmen, ihre Cybersecurity-Maßnahmen zu verstärken und sich auf strengere Überwachungen einzustellen. Die Dokumentation jedes Sicherheitsvorfalls und die Zusammenarbeit mit den nationalen Behörden sind hier von großer Bedeutung. Um den Anforderungen gerecht zu werden, sollten Unternehmen eine Strategie zur frühzeitigen Erkennung und Meldung von Sicherheitsvorfällen entwickeln und investieren in Systeme, die eine schnelle Reaktion ermöglichen.

Umgang mit Datenschutzbehörden und Sanktionen

Der Umgang mit Datenschutzbehörden ist ein kritischer Aspekt der Compliance. Unternehmen müssen bereit sein, Transparenz zu zeigen und Nachweise über ihre Sicherheitskonzepte zu liefern. Es ist ratsam, sich proaktiv mit den Anforderungen der DSGVO auseinanderzusetzen und Kontakt zu den zuständigen Behörden zu halten. Vorbeugende Maßnahmen sowie der rechtskonforme Umgang mit Kundendaten können mögliche Sanktionen deutlich mindern oder gar verhindern.

Praktische Tipps für eine Compliance-gerechte IT-Sicherheit:

Überprüfen Sie, ob Ihre IT-Sicherheitsmaßnahmen den aktuellen Gesetzen entsprechen.

Nehmen Sie die Dienste spezialisierter Berater in Anspruch, um sich über die neuesten Vorschriften zu informieren. Berater können bei der Strategieentwicklung unterstützen.

Investieren Sie in Technologien und Prozesse, die die fortlaufende Dokumentation und Berichterstattung vereinfachen.

Trainieren Sie Ihre Mitarbeiter regelmäßig zu Themen rund um Datenschutz und IT-Sicherheit, um das Bewusstsein zu schärfen.

Unternehmen, die diese Anforderungen ernst nehmen und effektiv managen, können Compliance nicht nur als notwendiges Übel sondern als wichtigen Wettbewerbsvorteil betrachten.

Zusammenfassend

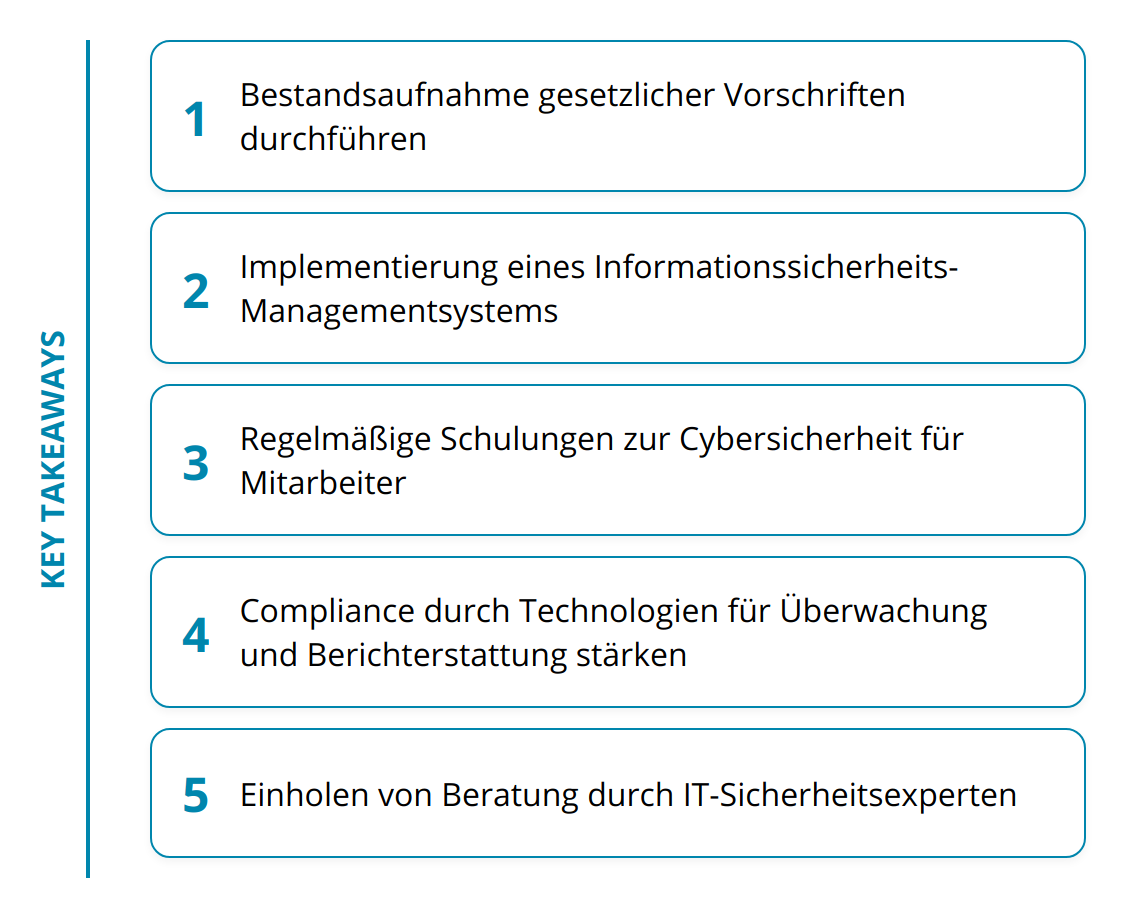

Gesetzeskonforme IT-Sicherheit ist kein Randthema – sie ist ein kritischer Baustein des modernen Geschäftsbetriebs. Die Implementierung und kontinuierliche Anpassung eines Informationssicherheits-Managementsystems (ISMS) ist ein dynamischer Prozess, der erhebliche Vorteile für die Stabilität und das langfristige Wachstum eines Unternehmens bieten kann. Nicht nur die Vermeidung von Strafen, sondern auch die Gewährleistung eines sicheren und vertrauensvollen Umfelds für Kunden und Geschäftspartner sollte Ziel jeden Unternehmens sein.

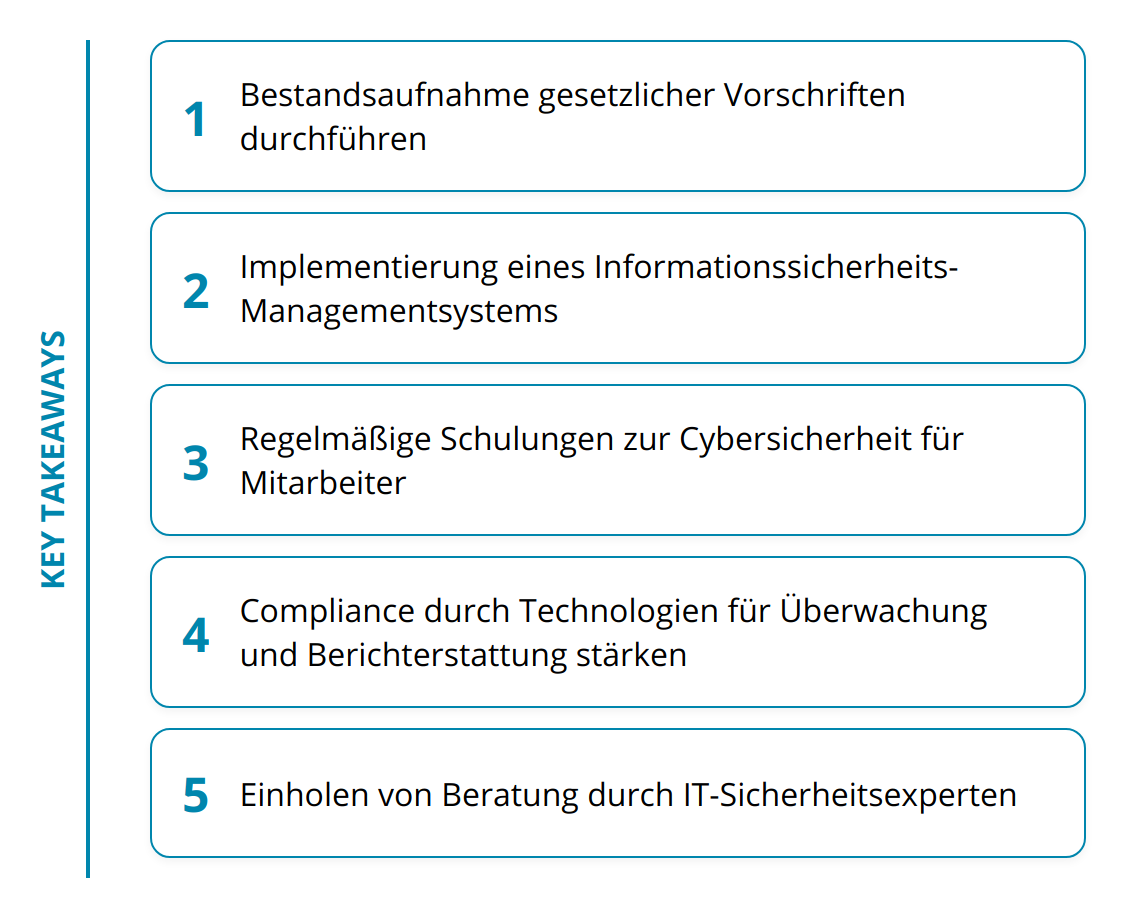

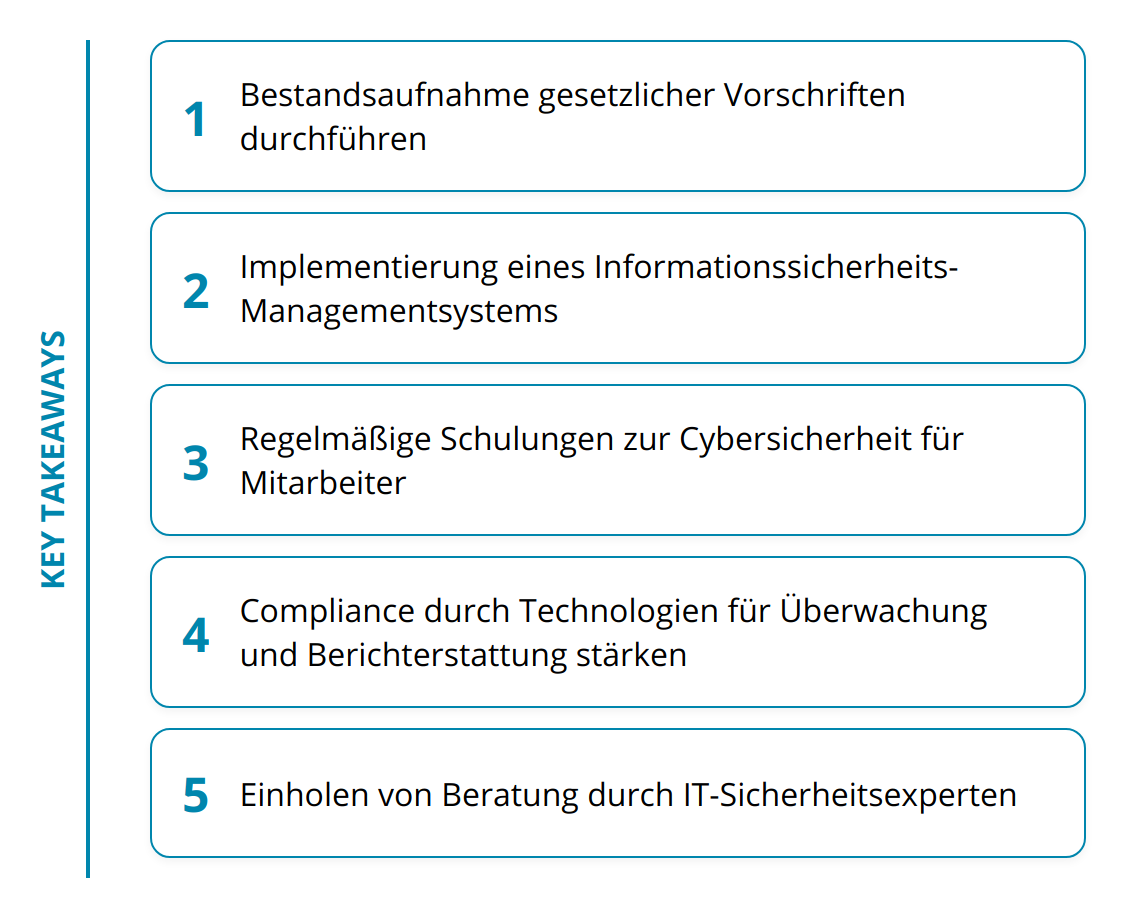

Ein gut strukturiertes ISMS trägt dazu bei, die vielschichtigen Anforderungen an die IT-Sicherheit zu verstehen, zu handhaben und darüber hinaus als Sprungbrett für Geschäftsinnovationen und -optimierungen zu nutzen. Hier sind praktische Schritte für ein effektives und gesetzeskonformes IT-Sicherheitsmanagement:

Klarheit schaffen: Überblick über gesetzliche Anforderungen und eigene IT-Strukturen gewinnen.

Schulungen anbieten: Mitarbeiter fortlaufend in Sicherheitsbewusstsein und Compliance schulen.

Technologien nutzen: Investieren in Systeme zur Vereinfachung von Dokumentation und Compliance.

Expertenrat einholen: Regelmäßige Beratung durch Spezialisten sichert Aktualität und Vollständigkeit der IT-Sicherheitsstrategien.

Wir bei Newroom Media unterstützen Unternehmen dabei, ihr Geschäft zukunftsfähig zu machen. Von der Digitalberatung über individuelle Softwareentwicklung bis hin zum Rollout Management – wir bieten maßgeschneiderte Lösungen, um die Datensicherheit und -compliance zu verbessern.

Um mehr darüber zu erfahren, wie wir Ihr Unternehmen in der Umsetzung gesetzeskonformer IT-Sicherheit unterstützen können, besuchen Sie unsere Webseite. Mit unserer Expertise helfen wir Ihnen, eine Strategie zu entwickeln, die nicht nur den gesetzlichen Anforderungen entspricht, sondern auch Ihren Geschäftserfolg langfristig sichert.